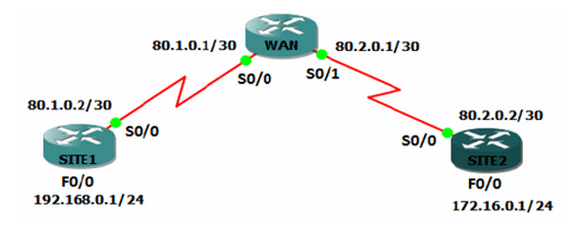

Cette partie traite de l’implémentation d’un tunnel VPN site to site IPsec entre 2 sites avec les spécifiés suivantes :

- Encryptage AES

- Authentification par clé prépartagé

- Alogithme de hachage SHA

- Méthodes de distribution des clés prépartagées en DH2 (algorithme de clés asymétrique DH 1024bit)

- Durée de vie de 86400 soit 24H

Le but final est donc de faire communiquer le site 1 et le site 2 uniquement à travers le tunnel.

Plan d’adressage réseau :

|

Périphérique |

Interface |

Adressage IP |

Masque de sous réseau |

|

Site1 |

Fa 0/0 | 192.168.0.1 | 255.255.255.0 |

| So 0/3/0 | 80.1.0.2 | 255.255.255.252 | |

|

Wan |

So 0/3/0 | 80.1.0.1 | 255.255.255.252 |

| So 0/3/1 | 80.2.0.1 | 255.255.255.252 | |

|

Site 2 |

Fa 0/0 | 172.16.0.1 | 255.255.255.0 |

| So 0/3/1 | 80.2.0.2 | 255.255.255.252 |

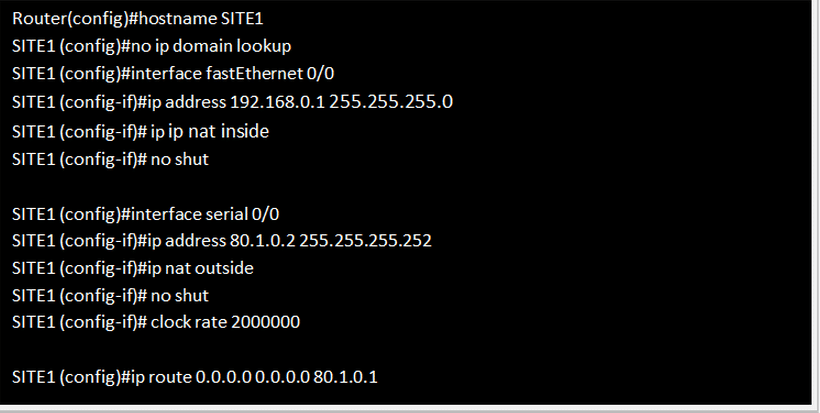

1) Configuration de base routeur SITE1 :

Normal

0

21

false

false

false

FR

X-NONE

X-NONE

/* Style Definitions */

table.MsoNormalTable

{mso-style-name: »Tableau Normal »;

mso-tstyle-rowband-size:0;

mso-tstyle-colband-size:0;

mso-style-noshow:yes;

mso-style-priority:99;

mso-style-parent: » »;

mso-padding-alt:0cm 5.4pt 0cm 5.4pt;

mso-para-margin-top:0cm;

mso-para-margin-right:0cm;

mso-para-margin-bottom:10.0pt;

mso-para-margin-left:0cm;

line-height:115%;

mso-pagination:widow-orphan;

font-size:11.0pt;

font-family: »Calibri », »sans-serif »;

mso-ascii-font-family:Calibri;

mso-ascii-theme-font:minor-latin;

mso-hansi-font-family:Calibri;

mso-hansi-theme-font:minor-latin;

mso-bidi-font-family: »Times New Roman »;

mso-bidi-theme-font:minor-bidi;

mso-fareast-language:EN-US;}

Cette partie traite des configurations réseaux des 3 routeurs 2811 CISCO, à savoir SITE1, WAN et SITE2.

Normal

0

21

false

false

false

FR

X-NONE

X-NONE

/* Style Definitions */

table.MsoNormalTable

{mso-style-name: »Tableau Normal »;

mso-tstyle-rowband-size:0;

mso-tstyle-colband-size:0;

mso-style-noshow:yes;

mso-style-priority:99;

mso-style-parent: » »;

mso-padding-alt:0cm 5.4pt 0cm 5.4pt;

mso-para-margin-top:0cm;

mso-para-margin-right:0cm;

mso-para-margin-bottom:10.0pt;

mso-para-margin-left:0cm;

line-height:115%;

mso-pagination:widow-orphan;

font-size:11.0pt;

font-family: »Calibri », »sans-serif »;

mso-ascii-font-family:Calibri;

mso-ascii-theme-font:minor-latin;

mso-hansi-font-family:Calibri;

mso-hansi-theme-font:minor-latin;

mso-bidi-font-family: »Times New Roman »;

mso-bidi-theme-font:minor-bidi;

mso-fareast-language:EN-US;}

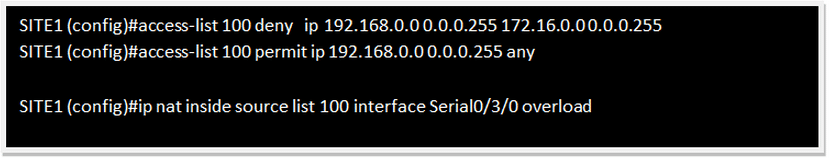

Les interfaces NAT ont été définies selon les flux entrants et sortants.De plus, une règle de routage par défaut est mise en place afin de router le trafic vers l’interface 80.1.0.1 de WAN.

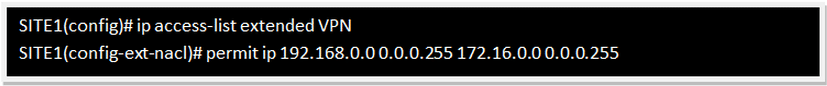

Maintenant, nous allons mettre en place les ACLs pour s’assurer que le traffic ne passe pas par le routage classique mais bien par le tunnel ipsec site to site.

On exclut donc la source du LAN du site 1 à accéder au LAN du site 2 :

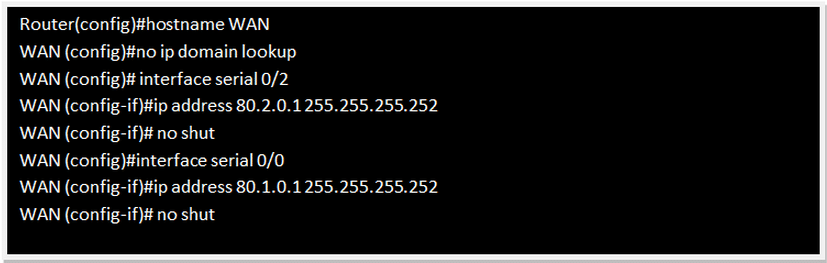

2) Configuration de base routeur WAN :

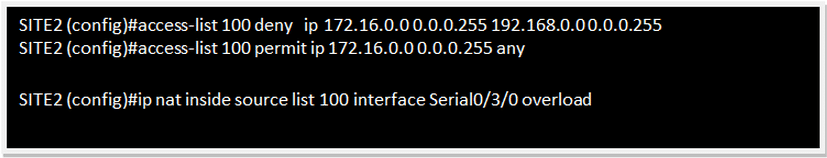

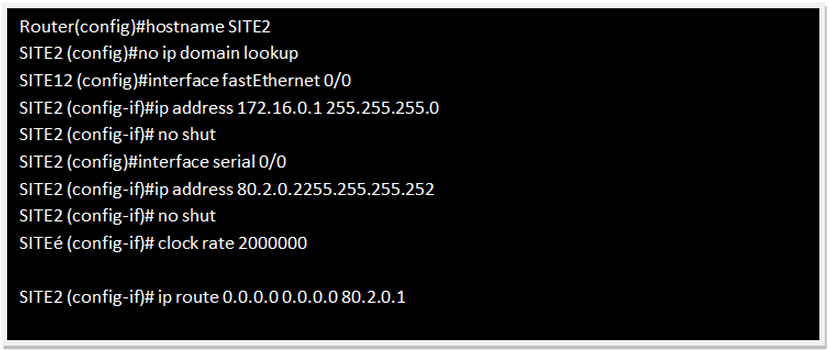

3) Configuration de base routeur Site2 :

Normal

0

21

false

false

false

FR

X-NONE

X-NONE

/* Style Definitions */

table.MsoNormalTable

{mso-style-name: »Tableau Normal »;

mso-tstyle-rowband-size:0;

mso-tstyle-colband-size:0;

mso-style-noshow:yes;

mso-style-priority:99;

mso-style-parent: » »;

mso-padding-alt:0cm 5.4pt 0cm 5.4pt;

mso-para-margin-top:0cm;

mso-para-margin-right:0cm;

mso-para-margin-bottom:10.0pt;

mso-para-margin-left:0cm;

line-height:115%;

mso-pagination:widow-orphan;

font-size:11.0pt;

font-family: »Calibri », »sans-serif »;

mso-ascii-font-family:Calibri;

mso-ascii-theme-font:minor-latin;

mso-hansi-font-family:Calibri;

mso-hansi-theme-font:minor-latin;

mso-bidi-font-family: »Times New Roman »;

mso-bidi-theme-font:minor-bidi;

mso-fareast-language:EN-US;}

Les interfaces NAT ont été définies selon les flux entrants et sortants. De plus, une règle de routage par défaut est mise en place afin de router le trafic vers l’interface 80.2.0.1 de WAN.

A présent, nous allons mettre en place les ACLs pour s’assurer que le traffic ne passe pas par le routage classique mais bien par le tunnel ipsec site to site.

On exclut donc la source du LAN du site 2 à accéder au LAN du site 1 :

4) Configuration du VPN :

4.1) Activation de ISAKMP

Normal

0

21

false

false

false

FR

X-NONE

X-NONE

/* Style Definitions */

table.MsoNormalTable

{mso-style-name: »Tableau Normal »;

mso-tstyle-rowband-size:0;

mso-tstyle-colband-size:0;

mso-style-noshow:yes;

mso-style-priority:99;

mso-style-parent: » »;

mso-padding-alt:0cm 5.4pt 0cm 5.4pt;

mso-para-margin-top:0cm;

mso-para-margin-right:0cm;

mso-para-margin-bottom:10.0pt;

mso-para-margin-left:0cm;

line-height:115%;

mso-pagination:widow-orphan;

font-size:11.0pt;

font-family: »Calibri », »sans-serif »;

mso-ascii-font-family:Calibri;

mso-ascii-theme-font:minor-latin;

mso-hansi-font-family:Calibri;

mso-hansi-theme-font:minor-latin;

mso-bidi-font-family: »Times New Roman »;

mso-bidi-theme-font:minor-bidi;

mso-fareast-language:EN-US;}

L’activation d’ISAKMP (Internet Security Association and Key Management Protocol) est obligatoire puisque ce protocole est utilisé par le module IKE (Internet Key Exchange) lors de la sécurisation du trafic IP via IPSec.

4.2) Stratégie VPN :

Normal

0

21

false

false

false

FR

X-NONE

X-NONE

/* Style Definitions */

table.MsoNormalTable

{mso-style-name: »Tableau Normal »;

mso-tstyle-rowband-size:0;

mso-tstyle-colband-size:0;

mso-style-noshow:yes;

mso-style-priority:99;

mso-style-parent: » »;

mso-padding-alt:0cm 5.4pt 0cm 5.4pt;

mso-para-margin-top:0cm;

mso-para-margin-right:0cm;

mso-para-margin-bottom:10.0pt;

mso-para-margin-left:0cm;

line-height:115%;

mso-pagination:widow-orphan;

font-size:11.0pt;

font-family: »Calibri », »sans-serif »;

mso-ascii-font-family:Calibri;

mso-ascii-theme-font:minor-latin;

mso-hansi-font-family:Calibri;

mso-hansi-theme-font:minor-latin;

mso-bidi-font-family: »Times New Roman »;

mso-bidi-theme-font:minor-bidi;

mso-fareast-language:EN-US;}

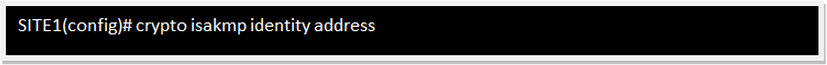

Après avoir activé ISAKMP, il est nécessaire de configurer une statrégie VPN sur les routeurs SITE1 et SITE2, celle-ci permet de définir, le numéro de séquence, le type d’encryptage , l’algorithme de hachage ou encore la durée de vie. Les commandes ci-dessous ont été exécutées sur le routeur SITE1 & SITE2.

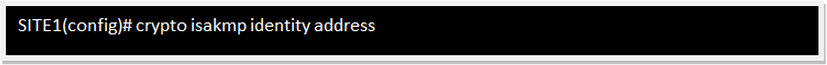

Une fois la stratégie édité, il faut spécifier le type d’identification des routeurs, soit par IP soit par le nom.

Normal

0

21

false

false

false

FR

X-NONE

X-NONE

/* Style Definitions */

table.MsoNormalTable

{mso-style-name: »Tableau Normal »;

mso-tstyle-rowband-size:0;

mso-tstyle-colband-size:0;

mso-style-noshow:yes;

mso-style-priority:99;

mso-style-parent: » »;

mso-padding-alt:0cm 5.4pt 0cm 5.4pt;

mso-para-margin-top:0cm;

mso-para-margin-right:0cm;

mso-para-margin-bottom:10.0pt;

mso-para-margin-left:0cm;

line-height:115%;

mso-pagination:widow-orphan;

font-size:11.0pt;

font-family: »Calibri », »sans-serif »;

mso-ascii-font-family:Calibri;

mso-ascii-theme-font:minor-latin;

mso-hansi-font-family:Calibri;

mso-hansi-theme-font:minor-latin;

mso-bidi-font-family: »Times New Roman »;

mso-bidi-theme-font:minor-bidi;

mso-fareast-language:EN-US;}

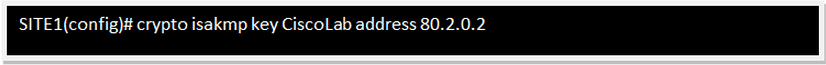

Puis l’on créé une clé partagé “ Cisco lab” et on l’associe à l’interface de site2 à savoir 80.2.0.2, donc l’interface du bout du tunnel VPN.

Normal

0

21

false

false

false

FR

X-NONE

X-NONE

/* Style Definitions */

table.MsoNormalTable

{mso-style-name: »Tableau Normal »;

mso-tstyle-rowband-size:0;

mso-tstyle-colband-size:0;

mso-style-noshow:yes;

mso-style-priority:99;

mso-style-parent: » »;

mso-padding-alt:0cm 5.4pt 0cm 5.4pt;

mso-para-margin-top:0cm;

mso-para-margin-right:0cm;

mso-para-margin-bottom:10.0pt;

mso-para-margin-left:0cm;

line-height:115%;

mso-pagination:widow-orphan;

font-size:11.0pt;

font-family: »Calibri », »sans-serif »;

mso-ascii-font-family:Calibri;

mso-ascii-theme-font:minor-latin;

mso-hansi-font-family:Calibri;

mso-hansi-theme-font:minor-latin;

mso-bidi-font-family: »Times New Roman »;

mso-bidi-theme-font:minor-bidi;

mso-fareast-language:EN-US;}

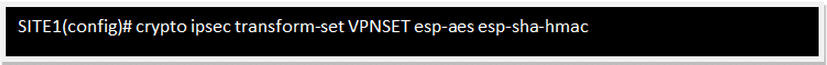

Désormais nous il faut passer à la définition des options pour le cryptage des données.

Normal

0

21

false

false

false

FR

X-NONE

X-NONE

/* Style Definitions */

table.MsoNormalTable

{mso-style-name: »Tableau Normal »;

mso-tstyle-rowband-size:0;

mso-tstyle-colband-size:0;

mso-style-noshow:yes;

mso-style-priority:99;

mso-style-parent: » »;

mso-padding-alt:0cm 5.4pt 0cm 5.4pt;

mso-para-margin-top:0cm;

mso-para-margin-right:0cm;

mso-para-margin-bottom:10.0pt;

mso-para-margin-left:0cm;

line-height:115%;

mso-pagination:widow-orphan;

font-size:11.0pt;

font-family: »Calibri », »sans-serif »;

mso-ascii-font-family:Calibri;

mso-ascii-theme-font:minor-latin;

mso-hansi-font-family:Calibri;

mso-hansi-theme-font:minor-latin;

mso-bidi-font-family: »Times New Roman »;

mso-bidi-theme-font:minor-bidi;

mso-fareast-language:EN-US;}

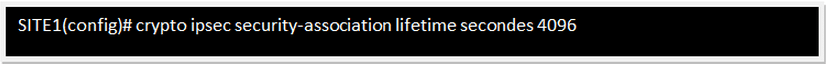

A noter que Esp-aes est la méthode de cryptage, esp-sha-hmac est la méthode d’authentification. On définit ensuite la durée de vie de la clé de cryptage

Normal

0

21

false

false

false

FR

X-NONE

X-NONE

/* Style Definitions */

table.MsoNormalTable

{mso-style-name: »Tableau Normal »;

mso-tstyle-rowband-size:0;

mso-tstyle-colband-size:0;

mso-style-noshow:yes;

mso-style-priority:99;

mso-style-parent: » »;

mso-padding-alt:0cm 5.4pt 0cm 5.4pt;

mso-para-margin-top:0cm;

mso-para-margin-right:0cm;

mso-para-margin-bottom:10.0pt;

mso-para-margin-left:0cm;

line-height:115%;

mso-pagination:widow-orphan;

font-size:11.0pt;

font-family: »Calibri », »sans-serif »;

mso-ascii-font-family:Calibri;

mso-ascii-theme-font:minor-latin;

mso-hansi-font-family:Calibri;

mso-hansi-theme-font:minor-latin;

mso-bidi-font-family: »Times New Roman »;

mso-bidi-theme-font:minor-bidi;

mso-fareast-language:EN-US;}

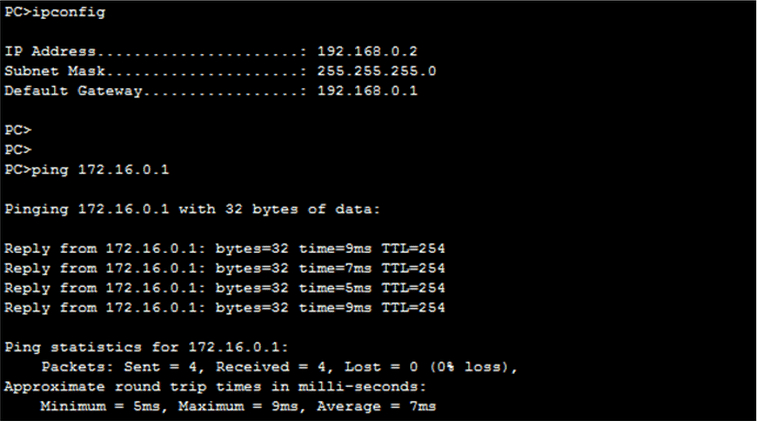

Enfin, il faut créer une ACL de type étendu qui autorisa uniquement le trafic provenant du LAN du site 1 à communique avec le site 2 et donc ce sera le traffic provenant de 192.168.0.0/24 SITE1 LAN à destination de 172.16.0.0/24 SITE2 LAN.

Normal

0

21

false

false

false

FR

X-NONE

X-NONE

/* Style Definitions */

table.MsoNormalTable

{mso-style-name: »Tableau Normal »;

mso-tstyle-rowband-size:0;

mso-tstyle-colband-size:0;

mso-style-noshow:yes;

mso-style-priority:99;

mso-style-parent: » »;

mso-padding-alt:0cm 5.4pt 0cm 5.4pt;

mso-para-margin-top:0cm;

mso-para-margin-right:0cm;

mso-para-margin-bottom:10.0pt;

mso-para-margin-left:0cm;

line-height:115%;

mso-pagination:widow-orphan;

font-size:11.0pt;

font-family: »Calibri », »sans-serif »;

mso-ascii-font-family:Calibri;

mso-ascii-theme-font:minor-latin;

mso-hansi-font-family:Calibri;

mso-hansi-theme-font:minor-latin;

mso-bidi-font-family: »Times New Roman »;

mso-bidi-theme-font:minor-bidi;

mso-fareast-language:EN-US;}

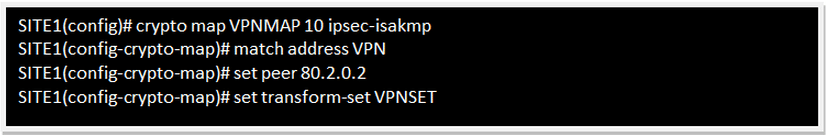

A présent il faut créer une cyrpto map, on entend par crypto map un paramètre qui va faire le lien entre les différents paramètres édités précédemment. Nous allons l’activer pour le trafic correspondant à l’access-list VPN créé précédemment. Nous allons spécifier l’adresse de destination à savoir celle externe du site2 et le type de cryptage.

Normal

0

21

false

false

false

FR

X-NONE

X-NONE

![[TUTO] – Hyper-V : Export et import d’une VM sous Hyper-V](https://sys-advisor.com/wp-content/uploads/2017/04/splash_PROC_Export_Import_VM_Hyper-V.png.png)

![[TUTO] – VMware : Convertir un disque Lazy Zeroed Thick en Eager Zeroed Thick](https://sys-advisor.com/wp-content/uploads/2017/03/splash_vmware.png)

![[TUTO] – Debian : Installer MySQL Apache PHP et Webmin](https://sys-advisor.com/wp-content/uploads/2016/09/SPLASH_TUTO-Insraller_Mysql_Apache_Php_Webmin-2.jpg)

![[TUTO] – Synology : Comment sauvegarder vos données Office 365 avec Synology](https://sys-advisor.com/wp-content/uploads/2017/11/splash_synology_3-1-100x70.jpg)

![[TUTO] – Windows 10 : Comment générer une CSR avec cygwin et openssl](https://sys-advisor.com/wp-content/uploads/2019/09/splash_windows10-100x70.jpg)

![[TUTO] – Windows 2008 : Comment désactiver l’autoconfiguration IPv4](https://sys-advisor.com/wp-content/uploads/2019/08/splash_windows_server-100x70.jpg)

![[TUTO] – Recalbox : Comment ajouter de nouvelles ROMS à votre Recalbox](https://sys-advisor.com/wp-content/uploads/2017/11/splash_recalbox-100x70.png)

![[TUTO] – Windows 10 : Comment gérer, activer ou désactiver l’indexation](https://sys-advisor.com/wp-content/uploads/2018/01/splash_windows10-100x70.jpg)